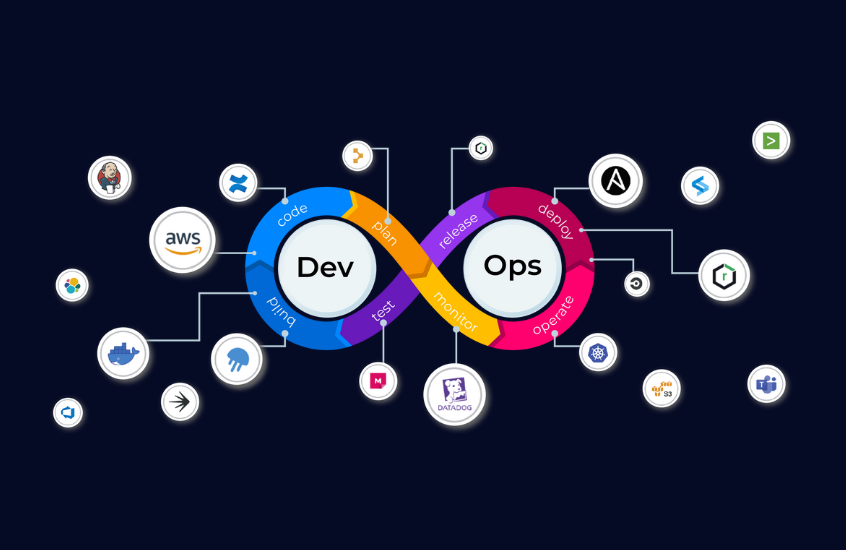

DevOps Training

Temika Cyber menghadirkan program DevOps Training yang dirancang untuk membantu perusahaan dan individu meningkatkan efisiensi proses pengembangan perangkat lunak dan operasional. Layanan ini mencakup pelatihan komprehensif tentang konsep dasar hingga penerapan DevOps menggunakan teknologi dan alat modern seperti Docker, Kubernetes, Jenkins, Ansible, dan lainnya.

Process of Digital Forensic & Incident Response

Proses DevOps Training:

1. Initial Consultation

Kami memahami kebutuhan Anda untuk menentukan fokus pelatihan yang tepat.

2. Material Development

Kurikulum disesuaikan dengan kebutuhan dan tujuan Anda.

3. Training Implementation

Sesi pelatihan interaktif dilakukan secara online atau on-site dengan panduan instruktur berpengalaman.

4. Hands-on Practice

Peserta belajar melalui simulasi proyek dan studi kasus nyata.

5. Evaluation

Kami mengevaluasi hasil pelatihan dan memberikan feedback untuk peningkatan.

6. Certification

Peserta yang menyelesaikan pelatihan mendapatkan sertifikat resmi dan dukungan pasca-pelatihan.

Mengapa DevOps Training Penting?

Benefit DevOps Training:

- Contact Us

Ready to

Get Started?

Book a free consultation today, and we’ll write you back within 24 hours.